Wer sich zum Surfen mit anonymer IP einfach auf ein VPN verlässt und sonst einen normalen Firefox Browser verwendet, sollte sofort handeln. Trotz diverser Datenschutz Addons, könnte der Betreiber der Webseite die echte IP sehen.

WebRTC dient der Echtzeitkommunikation. Also Sprach- und Videotelefonie via Internet, z.B. wie Skype oder SIP. Um Firewalls und NATs zu umgehen, gibt es dort die sogenannten STUN-Server. Diese dienen dazu, auch angerufen werden zu können, wenn man nur eine lokale IP z.B. aus dem Bereich 192.168.x.x hat.

Die Implementierung in Firefox erlaubt es nun, über ein Javascript auf einer Webseite, sämtliche lokalen, aber auch die IPs von VPN und Kabel/DSL Provider auszulesen. Zunächst erhält das Javascript die IPs nur lokal, kann sie dann aber über Umwege wieder an den Server schicken. Der Betreiber erhält die echte IP, die Anonymisierung per VPN ist ausgehebelt.

Betroffen ist auch der Google Browser Chrome. Die Lücke funktioniert jedoch nicht mit dem Internet Explorer oder einem Firefox mit JondoFox Profil (sie wird duch das JonDo AddOn geblockt, ein deaktiviertes NoScript ist unschädlich). Abgeschaltetes Javascript schützt selbstverständlich auch.

Hier kann es jeder selbst testen (bei VPN Nutzung auch auf die zweite öffentliche IP achten).

Was kann man tun?

Wer WebRTC nicht braucht, sollte es abschalten.

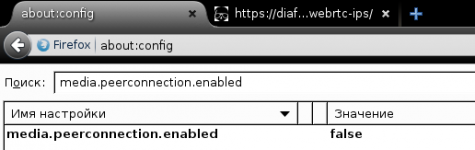

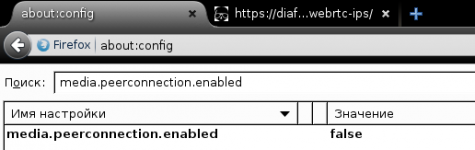

Dazu wird in about:config einfach media.peerconnection.enabled auf false gesetzt.

Warum ist das so gefährlich?

Nicht nur der Betreiber der Webseite kann diese Lücke einsetzen und z.B. einen Honeypot aufsetzen um die echte Identität eines Besuchers herauszufinden. Denkbar ist auch, dass eine bestehende Seite von einem Angreifer gehackt und mit diesem Code versehen wird. Oder z.B. Webmail Anbieter werden von den Behörden gezwungen, diese Sicherheitslücke auf ihre Seite einzubauen, um an die wahre Identität eines bisher anonymen Postfaches zu kommen.

------------------------------------------------------------------

Quelle: http://www.anonym-im-netz.com/vpn-wirkungslos-webrtc-in-firefox-verraet-saemtliche-ips/

Englisch: https://torrentfreak.com/huge-security-flaw-leaks-vpn-users-real-ip-addresses-150130/

Vielleicht sollten die hier sich auch aufhaltenden VPN Anbieter (wie Secure-VPN und Perfect-Privacy) eine News mit Anleitung auf ihrer Homepage posten.

WebRTC dient der Echtzeitkommunikation. Also Sprach- und Videotelefonie via Internet, z.B. wie Skype oder SIP. Um Firewalls und NATs zu umgehen, gibt es dort die sogenannten STUN-Server. Diese dienen dazu, auch angerufen werden zu können, wenn man nur eine lokale IP z.B. aus dem Bereich 192.168.x.x hat.

Die Implementierung in Firefox erlaubt es nun, über ein Javascript auf einer Webseite, sämtliche lokalen, aber auch die IPs von VPN und Kabel/DSL Provider auszulesen. Zunächst erhält das Javascript die IPs nur lokal, kann sie dann aber über Umwege wieder an den Server schicken. Der Betreiber erhält die echte IP, die Anonymisierung per VPN ist ausgehebelt.

Betroffen ist auch der Google Browser Chrome. Die Lücke funktioniert jedoch nicht mit dem Internet Explorer oder einem Firefox mit JondoFox Profil (sie wird duch das JonDo AddOn geblockt, ein deaktiviertes NoScript ist unschädlich). Abgeschaltetes Javascript schützt selbstverständlich auch.

Hier kann es jeder selbst testen (bei VPN Nutzung auch auf die zweite öffentliche IP achten).

Was kann man tun?

Wer WebRTC nicht braucht, sollte es abschalten.

Dazu wird in about:config einfach media.peerconnection.enabled auf false gesetzt.

Warum ist das so gefährlich?

Nicht nur der Betreiber der Webseite kann diese Lücke einsetzen und z.B. einen Honeypot aufsetzen um die echte Identität eines Besuchers herauszufinden. Denkbar ist auch, dass eine bestehende Seite von einem Angreifer gehackt und mit diesem Code versehen wird. Oder z.B. Webmail Anbieter werden von den Behörden gezwungen, diese Sicherheitslücke auf ihre Seite einzubauen, um an die wahre Identität eines bisher anonymen Postfaches zu kommen.

------------------------------------------------------------------

Quelle: http://www.anonym-im-netz.com/vpn-wirkungslos-webrtc-in-firefox-verraet-saemtliche-ips/

Englisch: https://torrentfreak.com/huge-security-flaw-leaks-vpn-users-real-ip-addresses-150130/

Vielleicht sollten die hier sich auch aufhaltenden VPN Anbieter (wie Secure-VPN und Perfect-Privacy) eine News mit Anleitung auf ihrer Homepage posten.