Togijak

Mensch

- Registriert

- 18 Juli 2013

- Beiträge

- 206

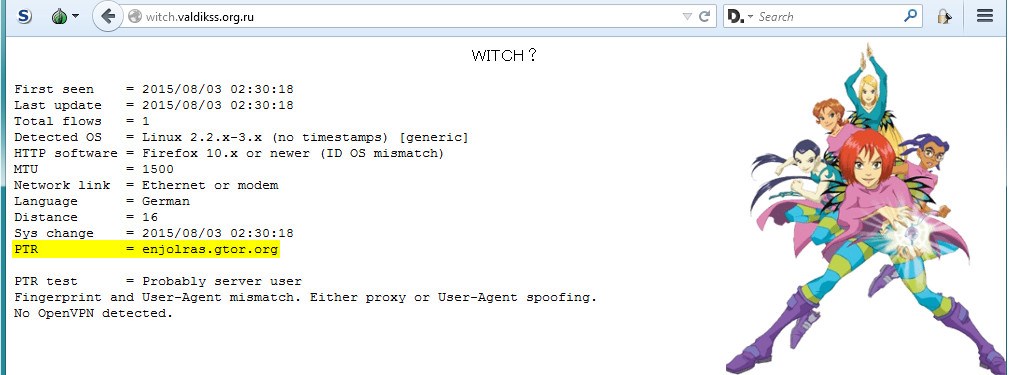

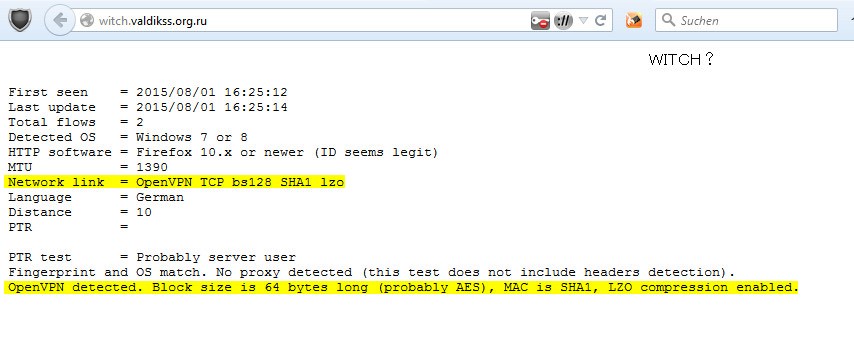

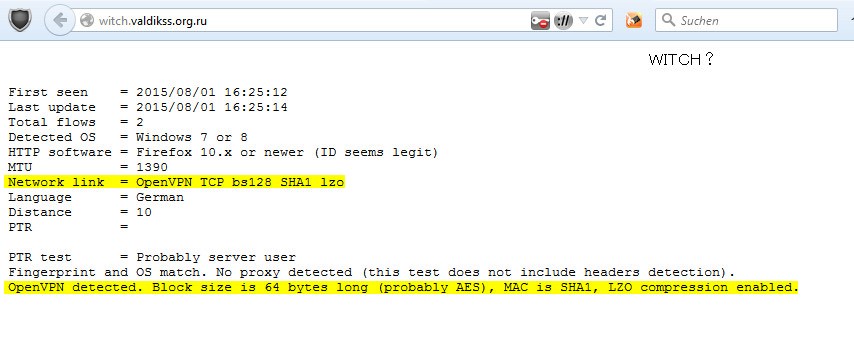

Mit ziemlichem Erstaunen habe ich feststellen müssen, dass es möglich ist (offensichtlich per Script) zu erkennen, dass man mit einem VPN unterwegs ist. Den Test dazu findet man über diesen Link und Hintergrundinformationen dazu stehen hier

Da ich das Einfügen des Fixes an meinem Client gezeigt habe der Hinweis für openVPN Nutzer, der Fix muss in die Config Datei von openVPN eingefügt werden. Angeblich soll auch der Fix mssfix 1360 funktionieren (was ich nicht getestet habe).

Die Quelle dieses Tipps stammt aus dem Forum von AirVPN WITCH? — VPN and proxy detector. Can detect OpenVPN cipher, MAC and compression usage.

Das Resultat sieht dann so aus

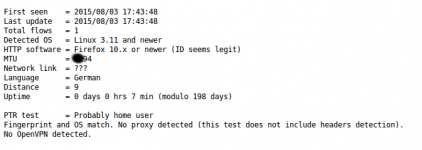

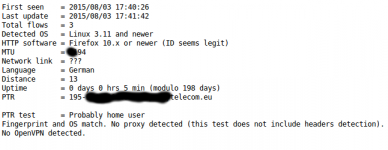

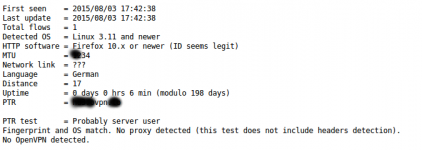

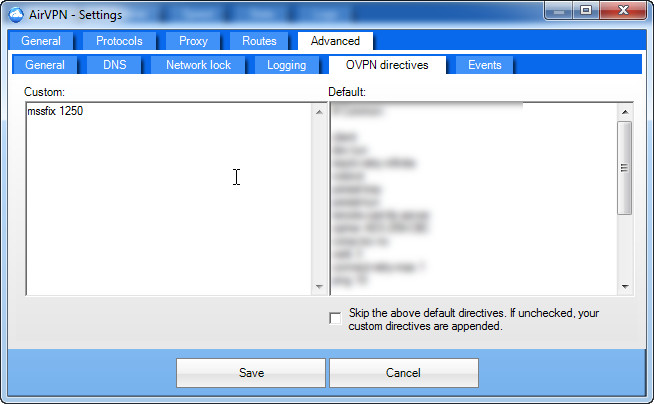

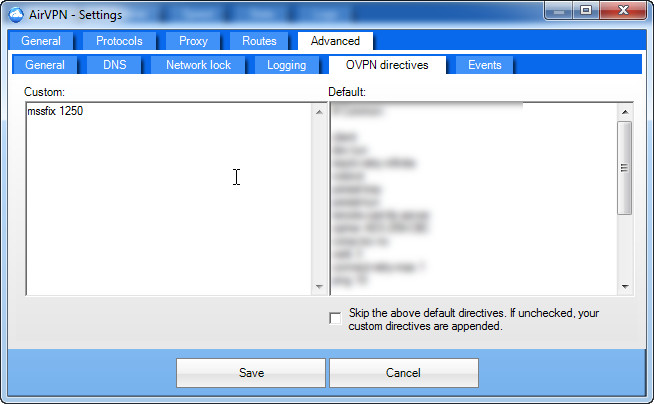

was irgendwie nicht Sinn der Sache sein kann. Nach einfügen des Fixes mssfix 1250

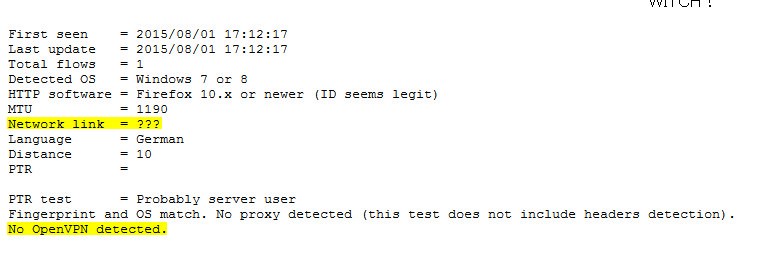

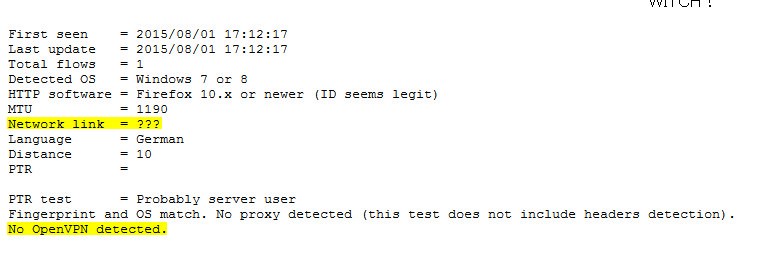

ist das Resultat des erneuten Testes

was irgendwie nicht Sinn der Sache sein kann. Nach einfügen des Fixes mssfix 1250

ist das Resultat des erneuten Testes

Da ich das Einfügen des Fixes an meinem Client gezeigt habe der Hinweis für openVPN Nutzer, der Fix muss in die Config Datei von openVPN eingefügt werden. Angeblich soll auch der Fix mssfix 1360 funktionieren (was ich nicht getestet habe).

Die Quelle dieses Tipps stammt aus dem Forum von AirVPN WITCH? — VPN and proxy detector. Can detect OpenVPN cipher, MAC and compression usage.

Zuletzt bearbeitet: