Hab erst letzte Woche einen PC für meine Schwiegermutter aufgesetzt (Win7), bei ihr gab es auch einen AV.

Ich denke, gerade für Leute die gerne mal Mail-Anhänge anklicken und auch sonst relativ unbedarf sind, ist ein AV nicht verkehrt.

Allerdings hat es auch da für mich eher eine Placebo-Wirkung und nichts geht über eine anständige Off-Site Datensicherung.

Es ist daher doch irgendwie auch immer die Frage, wer den Layer8 spielt.

Ist die Gefahr durch einen ungepatchten Bug drauf zu gehen grösser als die, durch einen Wald-und-Wiesen Schädling hopps zu gehen (>>Klicke hier für einen Turbo-Highspeed-Internetzugang<<)?

In Redmond wird sehr viel Geld ins Programmieren und Patchen gesteckt, ich denke es wird unmöglich sein, eine andere Software-Firma zu finden, die auch nur ähnliche Spheren der Ausgaben erreichen.

Und trotzdem hat sich im Defender eine gravierende Lücke finden lassen.

Wie sieht es wohl bei den ganzen AV Anbietern aus.

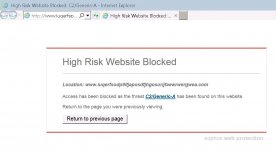

Ich installiere was, was sogar privillegierter ist als mein Admin-Account, also sollte da schon echt was dahinter stecken. Wie landet dann die WC-Killswitch-Domain in der Blacklist?

(Klar bei Firmen hinter nem Proxy war da ja egal, aber wieviele Heimnetzwerke wurden dadurch wohl "erschlossen"?)

Und was die AVs zum Teil treiben ist ja schon der Hammer.

Https wird aufgebrochen und damit ein Loch aufgerissen, dass auch die Bismarck hätte sinken lassen.

Updates werden zwar über https bezogen, aber der Zertifikatsscheck ist halt nicht aktiv, who cares?

Und hin und wieder ein RCEV in den Scannern.

Aber die Hersteller vertrauen scheinbar ihrer eigenen Software....

https://bugs.chromium.org/p/project-zero/issues/detail?id=820

I think Symantec's mail server guessed the password "infected" and crashed (this password is commonly used among antivirus vendors to exchange samples), because they asked if they had missed a report I sent.

They had missed the report, so I sent it again with a randomly generated password.

...

...

> a remote ring0 memory corruption vulnerability

...with no user interaction!

After reading this, I'm conflicted:

When the Pwnie Awards come around, should I nominate this bug for "Pwnie for Epic Ownage" or nominate Tavis for "Pwnie for Lifetime Achievement"?

Because, just... damn.

Anti-virus software should be considered harmful.

Was die Heuristik und False-Positives anbelangt konnten mich die AVs noch nie wirklich überzeugen.

Hatte vor Jahren mal (mit VB6, also könnt Ihr Euch den Zeitrahmen selbst abstecken) einen Quake3-Server-Browser geschrieben.

Ich war mir relativ sicher und bin es heute auch noch, dass ich keinen Trojaner gebastelt hab, auch wenn der AV (ich glaube es war Bitdefender) dies steif und fest behauptete.